Ce site utilise des "cookies" afin d'optimiser la visite de notre site. En continuant de naviguer sur ce site, vous acceptez ceci.

Conserver l'intégrité des « Checksums » de contrôle cryptographiques

Que sont les « checksums » de contrôle cryptographiques? Pourquoi sont-ils importants pour la sécurité des réseaux et des données? Comment pouvez-vous les utiliser pour vous assurer que vous utilisez le bon micrologiciel sur vos périphériques réseau? Continuez à lire et trouvez les réponses à ces questions et plus encore.

Passons directement à ce qu'est un "checksum" de contrôle cryptographique, ou comme on l'appelle souvent, un hachage cryptographique. Un hachage est comme une signature pour un fichier de données et résulte d'une fonction mathématique qui mappe des données de longueur arbitraire sur une chaîne fixe de chiffres. Cela garantit que pour chaque entrée, vous obtenez une sorite unique (hachage unique) et comme la fonction de hachage est conçue pour être unidirectionnelle et impossible à inverser, il est impossible de calculer l'entrée à partir de la sortie. Cela signifie que vous pouvez vérifier si les données reçues ont été altérées.

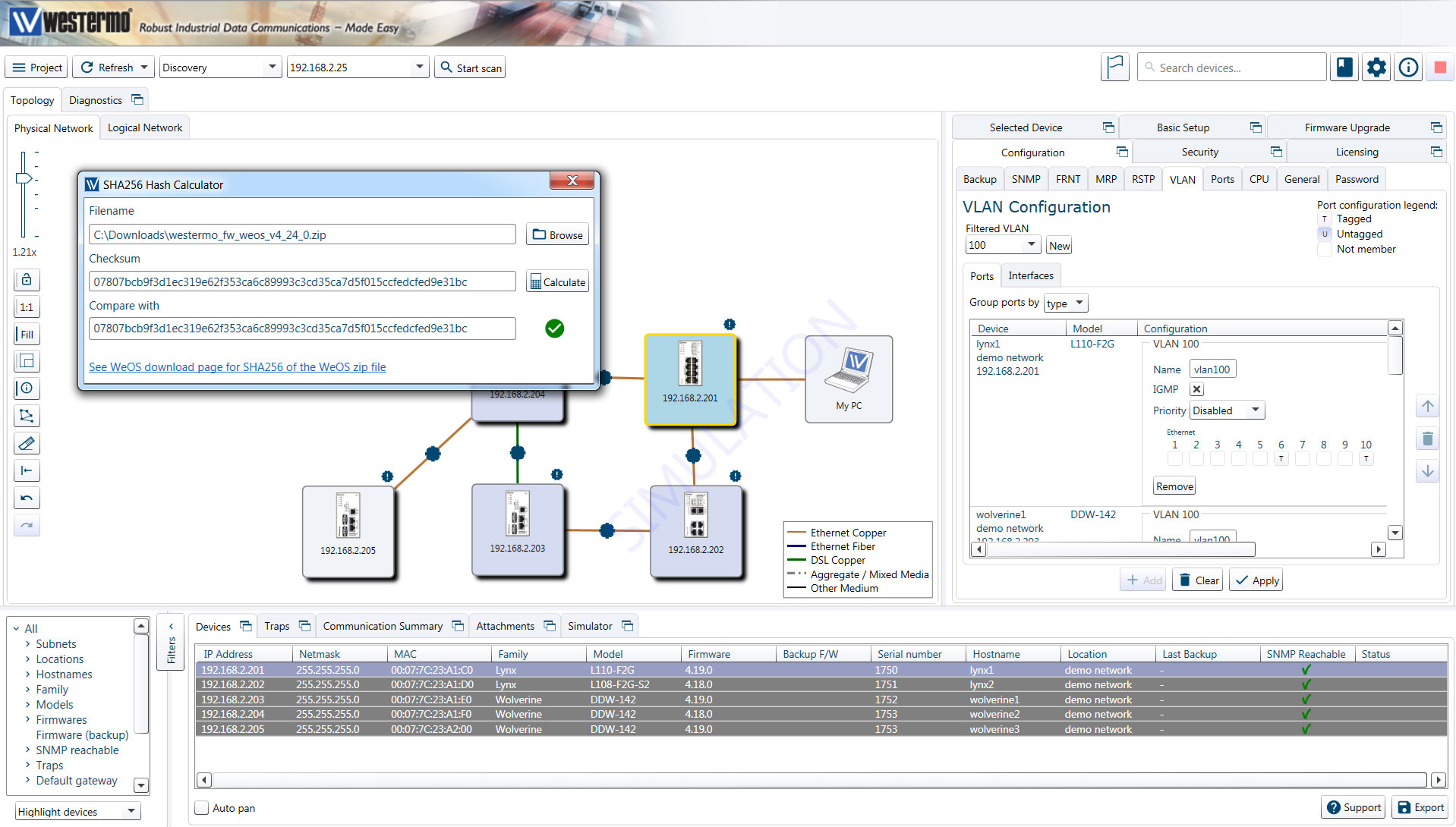

En comparant les hachages, vous pouvez vérifier si une image de logiciel WeOS est une version officiellement publiée de Westermo. Pour ce faire, vous devez simplement calculer un hachage SHA-256 de l'image du microprogramme, puis le comparer au hachage officiel du microprogramme disponible sur le site Web de Westermo. Pour faciliter cela, la procédure est supportée par WeConfig 1.9. Le processus exact est montré dans la vidéo ci-dessous.

Comme c'est toujours le cas avec la cybersécurité une mise en oeuvre réussie implique une combinaison de personnes, de processus et de technologies. Il peut être nécessaire d’établir un processus selon lequel les mises à niveau du micrologiciel ne sont effectuées qu'après un "checksum" de contrôle de hachage.

Cela offrira une meilleur protection contre le "phishing", lorsqu'un attaquant tente de vous faire installer un "faux" logiciel. Effectuer une installation de logiciel de cette manière supprime le risque de distribution du logiciel hors de la chaîne d'intégrité. Cela signifie qu'il n'est plus nécessaire de vérifier la source du logiciel à chaque fois, il vous suffit de comparer les hachages.

Carl de Bruin

International sales

Pour toute requête technique, merci de vous orienter vers le contact support